* Des experts de la firme de sécurité Avast ont détecté plus de 75 000 attaques dans 99 pays, la plupart des infections ont été observées en Russie, en Ukraine et à Taiwan. On peut voir la carte des attaques en temps réel et elles se sont étendues en Chine (massivement), en Europe en Amérique du Sud et aux États-Unis. Voir la carte ici (l'attaque est un ver informatique nommé "WanaCrypt"):

La propagation du logiciel malveillant Wanna Cry qui a frappé aujourd'hui des milliers d'ordinateur partout dans le monde a été arrêtée momentanément grâce à la vigilance d'un informaticien britannique

https://fr.sputniknews.com/international/201705131031368316-cyberattaque-informaticien-wanna-cry/

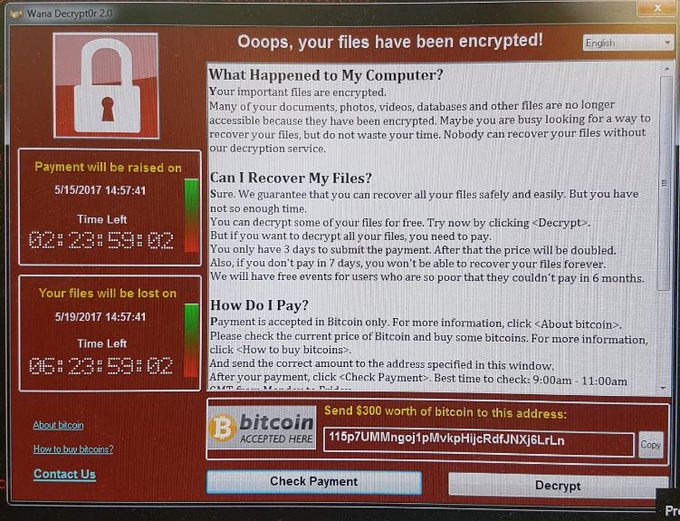

WanaCrypt/Wcry : la première attaque mondiale par ransomware ?

Un défaut de mise à jour à l'aide d'un patch Microsoft diffusé en mars dernier rend la plupart des terminaux et serveurs Windows vulnérables à l'attaque déclenchée hier.

Qui pilote l'offensive mondiale "WanaCrypt0r 2.0", un rançongiciel qui a été "armé" depuis hier sur des dizaines de milliers de serveurs et terminaux de plus de 100 pays ? Au vu de l'ampleur et de la simultanéité des demandes de rançons on peut soupçonner une organisation criminelle. Tous les OS Windows semblent concernés.

D'après Costin Raiu, chercheur chez Kaspersky : "Jusqu'à présent, nous avons enregistré plus de 45000 attaques du logiciel de rançon #WannaCry dans 74 pays à travers le monde. Et le chiffre augmente rapidement". Le ransomware est connu sous les noms de WanaCrypt0r, Wannacry, WannaCrypt, Wana Decrypt0r ou Wcry.

Selon le CERT-FR la faille exploitée est celle qui a été documentée par Microsoft dans son bulletin de sécurité MS17-010 du 14 mars 2017 accompagnant le patch corrigeant cette vulnérabilité considérée comme critique. Microsoft la décrivait alors ainsi :

Comme par le passé le groupe de hackers Shadow Brokers est soupçonné d'avoir dérobé des documents confidentiels de l'agence américaine NSA révélant la faille. Shadow Brokers avait déjà été mis en cause en août dernier pour une affaire similaire.

Cette fois la fuite de documents NSA serait intervenue en avril, plusieurs semaines après le message de sécurité et le patch Microsoft. Mais visiblement les avertissements émis et corrections demandées n'ont pas été suivis d'effets partout y compris sur des sites d'organisations sensibles comme des hôpitaux au Royaume-uni ou en Espagne ou dans des grandes entreprises comme Renault dont la production a été affectée ou encore le transporteur Fedex aux USA.

Cette fois la fuite de documents NSA serait intervenue en avril, plusieurs semaines après le message de sécurité et le patch Microsoft. Mais visiblement les avertissements émis et corrections demandées n'ont pas été suivis d'effets partout y compris sur des sites d'organisations sensibles comme des hôpitaux au Royaume-uni ou en Espagne ou dans des grandes entreprises comme Renault dont la production a été affectée ou encore le transporteur Fedex aux USA.

Guillaume Poupard, le directeur de l’Agence nationale de la sécurité des systèmes d’information, ne nous rassure qu'à moitié :

"A ce stade, les services de l’Etat ne sont pas touchés. Mais nous restons très prudents : c’est un logiciel très virulent, et nous sommes en plein milieu d’un week-end : il est possible que, lundi matin, on ait des surprises en découvrant des machines qui auraient été infectées. Mais à notre connaissance, hormis Renault, il n’y a pas eu d’entreprises ou d’administrations majeures qui ont été touchées en France."

Retrouvez ici le communiqué de l'Anssi.

Le parquet de Paris a promptement réagi vendredi soir en ouvrant une procédure pour « accès et maintien frauduleux dans des systèmes automatisés de données », « entraves au fonctionnement » de ces systèmes et « extorsions et tentatives d'extorsions ». L'enquête a été confiée à l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication (OCLCTIC) auprès duquel devront être remontées les plaintes.

Quelle conduite tenir en cas de blocage d'un PC ou d'un serveur sous Windows ? D'après Ryan Kalember, expert cybersécurité Proofpoint, « si vous pensez avoir été infecté par un ransomware, n’éteignez pas votre ordinateur. Ne tentez pas de déchiffrer vos dossiers vous-mêmes et ne versez pas d’argent. Evitez également de connecter d’autres appareils – clés USB, disques de sauvegarde, téléphone - à votre ordinateur infecté pour tenter de récupérer vos fichiers. Confiez votre machine à un expert en sécurité informatique qui pourra récupérer vos données et vérifier qu’il n’y a pas d’autre malware dans l’ordinateur. Enfin, que vous soyez un particulier ou employé d’une entreprise touchée, vous devez rapporter l’incident à la gendarmerie ou au commissariat le plus proche. Votre entreprise doit normalement avoir un système de sauvegarde. La plupart des organisations ont déjà arrêté de payer des rançons, car même si elles sont infectées, elles pourront restaurer leurs systèmes ». Pour notre part, sur ce dernier point, nous nous garderons bien d'être aussi affirmatif.

"A ce stade, les services de l’Etat ne sont pas touchés. Mais nous restons très prudents : c’est un logiciel très virulent, et nous sommes en plein milieu d’un week-end : il est possible que, lundi matin, on ait des surprises en découvrant des machines qui auraient été infectées. Mais à notre connaissance, hormis Renault, il n’y a pas eu d’entreprises ou d’administrations majeures qui ont été touchées en France."

Retrouvez ici le communiqué de l'Anssi.

Le parquet de Paris a promptement réagi vendredi soir en ouvrant une procédure pour « accès et maintien frauduleux dans des systèmes automatisés de données », « entraves au fonctionnement » de ces systèmes et « extorsions et tentatives d'extorsions ». L'enquête a été confiée à l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication (OCLCTIC) auprès duquel devront être remontées les plaintes.

Quelle conduite tenir en cas de blocage d'un PC ou d'un serveur sous Windows ? D'après Ryan Kalember, expert cybersécurité Proofpoint, « si vous pensez avoir été infecté par un ransomware, n’éteignez pas votre ordinateur. Ne tentez pas de déchiffrer vos dossiers vous-mêmes et ne versez pas d’argent. Evitez également de connecter d’autres appareils – clés USB, disques de sauvegarde, téléphone - à votre ordinateur infecté pour tenter de récupérer vos fichiers. Confiez votre machine à un expert en sécurité informatique qui pourra récupérer vos données et vérifier qu’il n’y a pas d’autre malware dans l’ordinateur. Enfin, que vous soyez un particulier ou employé d’une entreprise touchée, vous devez rapporter l’incident à la gendarmerie ou au commissariat le plus proche. Votre entreprise doit normalement avoir un système de sauvegarde. La plupart des organisations ont déjà arrêté de payer des rançons, car même si elles sont infectées, elles pourront restaurer leurs systèmes ». Pour notre part, sur ce dernier point, nous nous garderons bien d'être aussi affirmatif.

Sources:

Aucun commentaire:

Enregistrer un commentaire